Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами мы с вами разбирали процедуру создания центрального хранилища административных шаблонов GPO. Движемся дальше и сегодня мы рассмотрим, самую распространенную задачу связанную с групповыми политиками, а именно научимся ее обновлять локально и удаленно, я расскажу в каких ситуациях данная информация вам можете помочь. Мы рассмотрим, какие инструменты у вас есть в арсенале, и я уверяю вас, что вы явно знали не обо всех.

Для чего нужно уметь обновлять групповую политику?

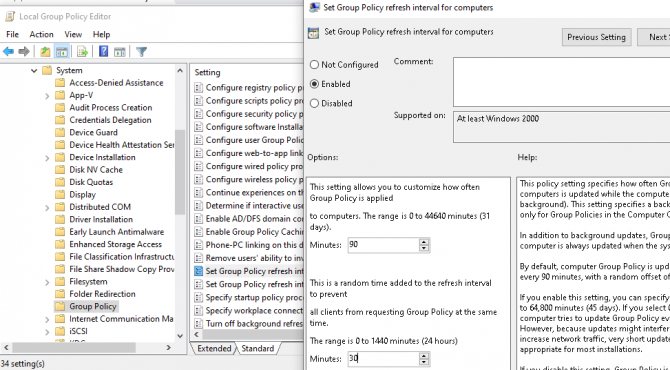

Перед тем, как перейти к практической части я бы хотел описать ряд ситуаций, которые вы можете встретить в своей практике, где вам можете потребоваться ручное обновление GPO. Еще хочу напомнить, что по умолчанию, любая операционная система Windows, являющаяся членом домена AD сама, автоматически производит обновление групповых политик каждые 90-120 минут, это позволяет не генерировать много сетевого трафика и сделать балансировку при обращении к мастеру PDC, но бывают и другие ситуации.

Предположим, что вы внесли важные обновления настроек для ваших серверов, например для авторизации CredSSP, или закрываете какую-то дыру безопасности, логично, что в Active Directory, это делается через групповые политики. Когда у вас 5-10 серверов, то нет проблем чтобы зайти на каждый из них через удаленный рабочий стол и выполнить команду, а когда серверов сотни, тут уже нужна массовость. Еще не нужно сбрасывать со счетов ситуации, когда вы по RDP не можете зайти, через редактор политик обновить не получается, что делать, тут можно сделать все удаленно через PowerShell или командную строку, об этом то же поговорим.

Применение политик ограничения запуска программ

В общем рассмотрении механизм работы политик ограничения запуска программ достаточно прост. Для начала они активируются при создании нового объекта групповой политики или редактировании существующего. Затем выбирается уровень необходимой безопасности. Уровень безопасности – это базовая модель контроля за исполнением программ, или, другими словами – правило по умолчанию. Взглянув на рисунок, вы все поймете:

Уровни безопасности

Затем настраиваются параметры политики – к каким типам файлов будет применяться политика, будет ли она распространяться на локальных администраторов компьютеров, кто сможет определять, что подписанному содержимому можно доверять. После этого создаются сами правила, запрещающие или разрешающие выполнение программ, идентифицированных правилом. Как видим, весь этот механизм очень похож на настройку файервола. Рассмотрим его подробнее.

Методы обновления GPO

Давайте составим список способов и инструментов, которые вы можете использовать:

- Командная строка Windows — позволяет быстро выполнить обновление, работает локально

- Оболочка PowerShell — так же, как и cmd позволяет сделать обновление, как локально, так и удаленно

- Оснастка «Управление групповой политикой» — удаленное обновление GPO, есть возможность выбрать отдельные объекты

- Утилита PsExec — позволяет удаленно выполнить задачу

Небольшие примеры использования

Покажем все вышеизложенное на небольшом примере в тестовой среде. Создадим OU (пусть это будет Test Unit), поместим в него учетные записи компьютера и пользователя.

Тестовая OU

Для управления групповой политикой будет использоваться консоль gpmc. Создаем GPO – правой кнопкой мыши щелкаем на Test Unit, выбираем команду Свойства, в открывшемся окне переходим на вкладку Group Policy. Открываем консоль gpmc, еще раз делаем правый щелчок на Test Unit, и выбираем в меню команду Создать и связать GPO здесь… (Create and Link a GPO Here). Указываем имя для создаваемой политики, нажимаем кнопку ОК. Выбираем созданную политику, щелкаем по ней правой кнопкой мыши и указываем команду Редактировать (Edit).

Редактирование GPO

Откроется редактор объектов групповой политики. Сначала создадим политику, применяемую к компьютеру. Мы собираемся запретить всем пользователям на компьютерах группы Test Unit запуск любых программ, кроме Internet Explorer. Переходим в раздел Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ. В меню Действие (или с помощью правой кнопки мыши) выбираем команду Новые политики. Переходим в раздел Уровни безопасности, включаем Не разрешено. Учитывая, что автоматически были созданы дополнительные правила, удаляем их. Для обеспечения входа пользователя в систему понадобится установить разрешения для некоторых программ. В моем случае (тестовая система с «чистой» установкой), необходимо, как минимум, разрешить запуск winlogon.exe, userinit.exe (для Vista это будут logonui.exe и userinit.exe) и explorer.exe из системной папки %windir%system32. В другой ситуации, возможно, потребуются дополнительные разрешения — например, может возникнуть необходимость обработки сценариев, расположенных на сервере при входе пользователя в систему. Создаем для них правила пути, параметры которых вы можете увидеть на рисунке:

Созданные правила

Теперь создадим правило, разрешающее запуск Internet Explorer. Чтобы не дать возможности пользователю подмены файла и не зависеть от его расположения в файловой системе, будем использовать правило хеша. Подключаем на сервере, где мы производим настройку групповой политики диск C тестового компьютера. В редакторе объектов групповой политики в меню Действие выбираем команду Создать правило для хеша. Нажимаем кнопку Обзор, переходим в папку Program FilesInternet Explorer расположенную на тестовом компьютере и указываем файл IEXPLORE.EXE.

Правило хеша для IE

Чтобы потом не путаться, указываем в поле Описание название программы и ее версию. Отправляемся к тестируемому компьютеру проверять, что получилось. Для применения политик перезагружаем компьютер или выполняем на нем команду gpupdate /force. Пробуем запустить что-нибудь.

Запрет запуска программы

Отлично, запрет работает. Но самое забавное, что щелчок по ярлыку IE на рабочем столе его тоже не запускает (хотя прямой запуск из Проводника в рабочей папке IE сработает). Отменяем действие политики, чтобы посмотреть журнал ее применения (иначе Блокнот тоже не запустится). Наткнувшись на строчку вида explorer.exe (PID = 372) identified C:Documents and SettingsадминистраторРабочий столЗапустить обозреватель Internet Explorer.lnk as Disallowed using default rule, Guid = {11015445-d282-4f86-96a2-9e485f593302}

вспоминаем, что ярлыки (то есть файлы с расширением .lnk) также расцениваются как исполняемый код. Поскольку у нас разрешен Проводник, нет особой нужды запрещать запуск ярлыков, тем более, что мы разрешаем запускать лишь определенные программы. Поэтому просто удалим тип LNK из списка назначенных типов файлов.

Напомним, что обновление параметров групповой политики происходит при загрузке компьютера, а обработка параметров, относящихся к пользователю – при его входе в систему. Принудительно обновить параметры групповой политики можно с помощью команды gpupdate /force. Утилита gpupdate.exe также является исполняемым кодом, и это следует учесть в период тестирования. Чтобы не перезагружать компьютер каждый раз после изменения параметров групповой политики для проверки работы правил, добавим gpupdate.exe в список разрешенных приложений. Разрешим еще запуск Блокнота и Калькулятора с помощью правил хеша. Все правила выглядят так:

Добавление правил для запуска Блокнота и Калькулятора

В дополнение к ограничениям, можно заставить какую-либо программу из разрешенных к запуску автоматически стартовать при входе пользователя в систему. Для этого в разделе Административные шаблоны – Система – Вход в систему редактора политики выберите параметр Запускать указанные программы при входе в систему. Переведите переключатель в положение Включен, нажмите кнопку Показать. В открывшемся окне нажмите кнопку Добавить и укажите полный путь к программе (если она расположена в system32, достаточно указать только имя файла).

Запуск программ при входе в систему

Компьютер теперь представляет собой подобие терминала, на котором любой пользователь (включая администраторов) может выполнить только те программы, для которых были созданы правила политики ограниченного использования программ. Даже выбрав в меню разрешенной программы команду Открыть и указав в диалоге исполняемый файл, который не указан в правилах, его запуск будет запрещен.

В следующем примере мы изменим настройки политики, применяя ее лишь к тем пользователям, которые входят в Test Unit. Для этого создаем одноименные параметры в ветви Параметры пользователя, а настройки из ветви Параметры компьютера удаляем. Если вы отключали обработку параметров пользователя для ускорения обработки политики, ее необходимо будет включить (наоборот, теперь, если параметры компьютера не используются, можно отключить их обработку). Перезагрузим компьютер, и попробуем войти с учетными записями пользователей, которые принадлежат OU Test Unit, и которые в него не входят. Ниже показан экран, который увидит пользователь с учетной записью, входящей в Test Unit.

Пользователь с ограничениями

А здесь — пользователь, не входящий в Test Unit, не будет попадать под действие политики ограниченного использования программ.

Пользователь без ограничений

Как обновить GPO через командную строку

Для выполнения этого метода, вы должны зайти локально на компьютер или сервер, открыть командную строку и ввести вот такую, небольшую команду:

gpupdate /force

Ключ /force произведет принудительное обновление групповой политики. Хочу отметить, что некоторые настройки могут применяться, только после выхода из системы. Если политика показала, что успешно обновилась, но эффекта не произошло, то смотрите мою статью «Почему не применяются GPO», придется делать траблшутинг.

Как вы можете обратить внимание, что команда выше производит обновление политик, как для пользователя, так и для компьютера, но при желании вы можете этим манипулировать и явным образом указать, что подлежит апдейту. Для этого есть ключ /Target:{Computer | User}. Предположим, что мне нужно выполнить только для пользователя, для этого пишем:

gpupdate /force /target:User

Еще интересный ключик, это выполнить задержку /Wait:{ваше значение}.По умолчанию значение 600 секунд.

GPUpdate.exe – команда обновления параметров групповых политики

Всем администраторов знакома команда gpupdate.exe, которая позволяет обновить параметры групповых политик на компьютере. Большинство не задумываясь используют для обновления GPO команду gpupdate /force. Эта команда заставляет компьютер принудительно перечитать все политики с контроллера домена и заново применить все параметры. Т.е. при использовании ключа force клиент обращается к контроллеру домена и заново получает файлы ВСЕХ нацеленных на него политик. Это вызывает повышенную нагрузку на сеть и контроллер домена.

Простая команда gpudate применяет только новые/измененные параметры GPO.

Если все OK, должны появится следующие строки:

Updating policy… Computer Policy update has completed successfully. User Policy update has completed successfully.

Если какие-то политики или настройки не применились, используйте для диагностики команду gpresult и рекомендации из статьи “Почему к компьютеру не применилась GPO?”.

Можно отдельно обновить параметры GPO из пользовательской секции:

gpupdate /target:user

или только политики компьютера:

gpupdate /target:computer /force

Если некоторые политики нельзя обновить в фоновом режиме, gpudate может выполнить logoff текущего пользователя:

gpupdate /target:user /logoff

Или выполнить перезагрузку компьютера (если изменения в GPO могут применится только во время загрузки Windows):

gpupdate /Boot

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2021, для этого запускаем оболочку PowerShell и вводим команду:

Invoke-GPUpdate –RandomDelayInMinutes 0

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления». Через секунду окно исчезает.

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org –RandomDelayInMinutes 0

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

Invoke-GPUpdate : Компьютер «dc01.root.pyatilistnik.org» не отвечает. Целевой компьютер выключен или отключены правила брандмауэра удаленного управления запланированными задачами (Invoke-GPUpdate : Computer «dc01.root.pyatilistnik.org» is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.). Имя параметра: computer строка:1 знак:1 + Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org -Target User –Ra … + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : OperationTimeout: (:) [Invoke-GPUpdate], ArgumentException + FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*«.

Get-ADComputer –Filter ‘Name -like «Note*»‘ | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Если нужно выбрать все компьютеры, то ставим звездочку «*»

Get-ADComputer –Filter * | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Get-ADComputer –Filter * -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

$comps = Get-Content «C:tempcomps.txt» foreach ($comp in $comps) { Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0 }

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

Что делать с групповой политикой

Редактор групповой политики позволяет изменять сотни различных параметров, предпочтений и параметров, поэтому здесь невозможно охватить все.

Вы можете свободно смотреть по сторонам, но если вы не уверены, возможно, стоит избегать экспериментов со случайными политиками. Один плохой твик может вызвать проблемы или нежелательное поведение. Ознакомьтесь с нашим введением в групповую политику

чтобы стать более знакомым в первую очередь.

Теперь рассмотрим некоторые рекомендуемые параметры групповой политики, чтобы вы могли начать работу.

Ограничить доступ к панели управления и настройкам

Ограничения панели управления жизненно важны для деловых сетей и школьной среды. Тем не менее, они также могут быть полезны дома для компьютеров, используемых несколькими пользователями. Если вы хотите запретить детям изменять настройки, это хороший шаг.

Чтобы полностью заблокировать панель управления, включите этот объект:

User Configuration > Administrative Templates > Control Panel > Prohibit access to Control Panel and PC Settings

Если вы хотите вместо этого предоставить доступ только к определенным частям панели управления, вы можете настроить это, используя один из двух следующих пунктов:

User Configuration > Administrative Templates > Control Panel > Hide specified Control Panel items User Configuration > Administrative Templates > Control Panel > Show only specified Control Panel Item

Включите их, и вы сможете указать, какие апплеты панели управления вы хотите показать или скрыть. использование Канонические названия элементов панели управления Microsoft перечислить их.

Заблокируйте командную строку

Несмотря на то, насколько полезной может быть командная строка, она может стать неприятностью в чужих руках. Позволять пользователям запускать нежелательные команды и обходить другие ограничения, которые у вас могут быть, не очень хорошая идея. Таким образом, вы можете отключить его.

Чтобы отключить командную строку, перейдите к этому значению:

User Configuration > Administrative Templates > System > Prevent access to the command prompt

Обратите внимание, что включение этого ограничения означает, что cmd.exe не может работать вообще. Таким образом, он также предотвращает выполнение командных файлов в форматах CMD или BAT.

Запретить установку программного обеспечения

У вас есть много способов заблокировать пользователям установку нового программного обеспечения. Это может помочь сократить объем технического обслуживания, которое необходимо выполнять, когда люди небрежно устанавливают мусор. Это также снижает вероятность проникновения вредоносных программ в вашу систему.

Чтобы предотвратить установку программного обеспечения с использованием групповой политики, посетите:

Computer Configuration > Administrative Templates > Windows Components > Windows Installer > Turn off Windows Installer

Обратите внимание, что это блокирует только установщик Windows, поэтому пользователи могут устанавливать приложения с помощью Магазина Windows.

Отключить принудительный перезапуск

Несмотря на то, что вы можете включить некоторые параметры, чтобы отложить его, Windows 10 в конечном итоге перезагрузит компьютер самостоятельно, если у вас есть ожидающие обновления. Вы можете вернуть контроль, включив элемент групповой политики. После этого Windows будет применять только ожидающие обновления, когда вы перезапустите их самостоятельно.

Вы найдете это здесь:

Computer Configuration > Administrator Templates > Windows Components > Windows Update > No auto-restart with logged on users for scheduled automatic update installations

Отключите автоматическое обновление драйверов

Знаете ли вы, что Windows 10 также обновляет драйверы устройств без вашего явного разрешения? Во многих случаях это полезно, поскольку оно направлено на то, чтобы поддерживать вашу систему как можно более актуальной.

Но что, если вы используете собственный драйвер? Или, возможно, последняя версия драйвера для определенного аппаратного компонента содержит ошибку, которая приводит к сбою системы. Это времена, когда автоматические обновления драйверов более вредны, чем полезны.

Включите это, чтобы отключить автоматическое обновление драйверов:

Computer Configuration > Administrative Templates > System > Device Installation > Device Installation Restrictions > Prevent installation of devices that match any of these device IDs

После включения вы должны будете предоставить идентификаторы оборудования для устройств, для которых не требуется автоматическое обновление драйверов. Вам нужно будет получить их через диспетчер устройств, который занимает несколько шагов. Следуйте нашему руководству по управлению обновлениями драйверов в Windows 10

для полных инструкций.

Отключите съемные носители

Съемные носители, такие как USB-накопители, могут пригодиться. Но неизвестные USB-устройства также могут представлять опасность. Кто-то, имеющий доступ к вашему компьютеру, может загрузить вредоносное ПО на флэш-диск и попытаться его запустить.

Хотя в большинстве случаев это не является необходимым, вы можете запретить Windows полностью читать съемные диски для защиты вашей системы. Это особенно важно в деловых условиях.

Чтобы отключить съемные носители, включите это значение:

User Configuration > Administrative Templates > System > Removable Storage Access > Removable Disks: Deny read access

В этой папке вы также увидите опции для других видов носителей, таких как CD и DVD. Не стесняйтесь отключить все это, но USB-накопители являются главной проблемой.

Скрыть уведомления о воздушных шарах и тостах

Уведомления на рабочем столе могут быть полезны, но только когда им есть что сказать. Большинство уведомлений, которые вы видите, не стоит читать, что часто приводит к тому, что они отвлекают вас и нарушают вашу концентрацию.

Включите это значение, чтобы отключить всплывающие уведомления в Windows:

User Configuration > Administrative Templates > Start Menu and Taskbar > Turn off all balloon notifications

Начиная с Windows 8, большинство системных уведомлений переключаются на всплывающие уведомления. Таким образом, вы также должны отключить их:

User Configuration > Administrative Templates > Start Menu and Taskbar > Notifications > Turn off toast notifications

Это простой способ заблокировать множество всплывающих окон.

Удалить OneDrive

OneDrive встроен в Windows 10. Несмотря на то, что вы можете удалить его, как и любое другое приложение, его также можно запретить запускать с помощью элемента групповой политики.

Отключите OneDrive, включив это:

Computer Configuration > Administrative Templates > Windows Components > OneDrive > Prevent the usage of OneDrive for file storage

Это исключит возможность доступа к OneDrive из любой точки системы. Он также стирает ярлык OneDrive на боковой панели Проводника.

Отключите Защитник Windows

Защитник Windows управляет собой, поэтому он перестанет работать, если вы установите стороннее антивирусное приложение. Если по какой-то причине это не работает должным образом или вы хотите полностью отключить его, вы можете включить этот элемент групповой политики:

Computer Configuration > Administrative Templates > Windows Components > Windows Defender > Turn off Windows Defender

Хотя Защитник Windows легко отключить, он является достаточно хорошим решением безопасности для большинства людей. Обязательно замените его другой доверенной антивирусной программой Windows

если вы удалите его.

Запустите сценарии при входе в систему / запуске / завершении работы

Наш последний совет немного более сложный, поэтому он, вероятно, не будет вам полезен, если вы не знакомы с пакетными файлами и / или не пишете сценарии PowerShell. Но если да, то вы можете автоматически запускать указанные сценарии с помощью групповой политики.

Чтобы настроить скрипт запуска / завершения работы, посетите:

Computer Configuration > Windows Settings > Scripts (Startup/Shutdown)

Чтобы настроить сценарий входа или выхода, перейдите по ссылке:

User Configuration > Windows Settings > Scripts (Logon/Logoff)

Это позволяет вам выбирать фактические файлы сценариев и предоставлять параметры для этих сценариев, что делает его довольно гибким. Вы также можете назначить несколько сценариев каждому событию триггера.

Обратите внимание, что это не то же самое, что запуск конкретной программы при запуске. Для этого посмотрите, как использовать папку автозагрузки Windows.

,

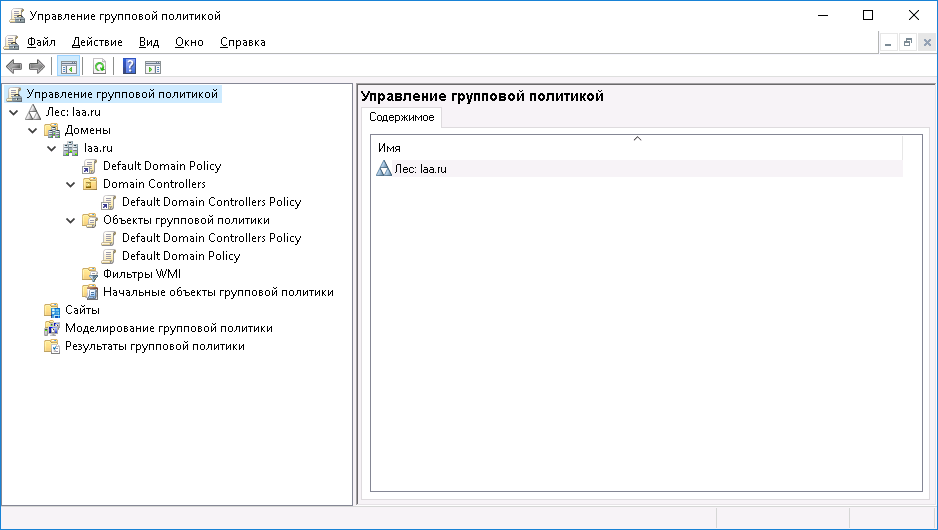

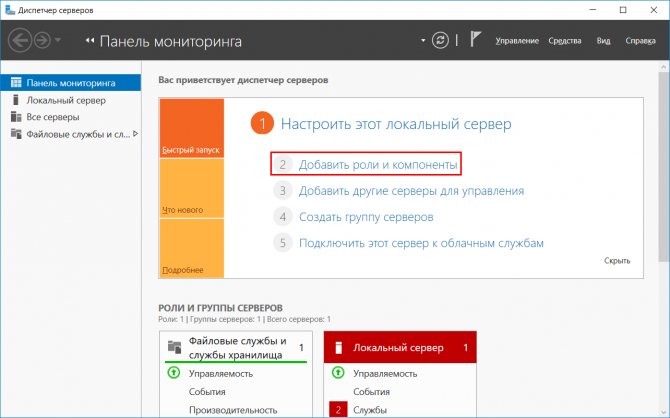

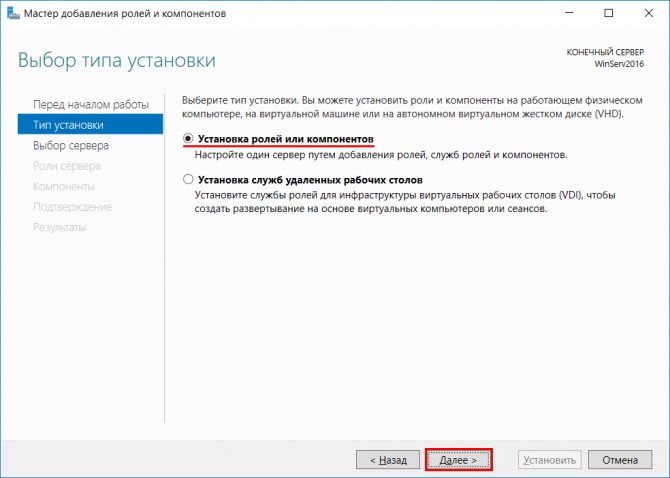

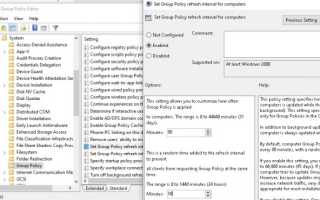

Обновление групповой политики через оснастку GPMC

Начиная с операционной системы Windows Server 2012 R2, компания Microsoft расширила функционал оснастки по управлению политиками. Разработчики внедрили механизм, массового и точечного инициирования применения политик GPO к нужным объектам и заметьте через графический интерфейс. Откройте оснастку «Управление групповой политикой«, проще всего, это сделать через окно «Выполнить«, введя там там команду gpmc.msc.

Далее, что вы делаете. Находите нужную вам OU, щелкнуть правым кликом и из контекстного меню выбрать пункт «Обновление групповой политики«.

У вас появится окно «Принудительное обновление групповой политики», в котором вы увидите количество объектов, к которым будет применено действие

На следующем экране вы увидите результат отработки команды, в первом моем примере политики успешно применилась.

При желании все результаты команды можно сохранить в CSV файле

Вот пример содержимого такого файла

на компьютерах, где таким методом была запущена процедура принудительного применения GPO, вы в логах Windows можете обнаружить событие с кодом 1704:

Политика безопасности в объектах групповой политики успешно применена.

То же самое можно посмотреть и в Windows Admin Center, где нужно зайти в раздел события.

Управление групповой политикой и делегирование

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Удаленное обновление GPO через Windows Admin Center

Если вы в своей практике используете утилиту удаленного администрирования Windows Admin Center, то вы легко можете подключиться к удаленному серверу и обновить политики GPO все через тот же gpupdate /force.

На этом у меня все. Я вам постарался подробно рассказать, о всех методах локального и дистанционного обновления групповых политик пользователя и компьютера на ваших компьютерах домена. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

Обновить вручную групповые политики пользователя

С помощью команд описанных в первом способе вы можете обновить политики пользователя и компьютера, ниже команды обновляют только настройки групповой политики пользователя.

1.

Откройте командную строку от имени администратора: один из способов – нажать на меню “Пуск” правой клавишей мыши и выбрать из открывшегося меню “Командная строка (администратор)”.

2. Введите команду gpupdate /target:user и нажмите клавишу Enter, чтобы обновить измененные политики пользователя, если же вы хотите обновить все политики пользователя – вместо предыдущей команды введите gpupdate /target:user /force и нажмите клавишу Enter.

На сегодня всё, если у вас есть дополнения или вы знаете другие способы – пишите комментарии! Удачи Вам